Мета роботи. Ознайомитися з основними видами інформації, що залишають цифровий слід і тінь в Інтернеті. Дослідити сервіси Google, що фіксують інформацію про користувача і впливають на результати роботи інших сервісів (пошук, реклама, підказки). Виявити відомості, які збирає про користувача Facebook і дізнатися як обмежити доступ до приватної інформації.

Цифрова інформаційна мережа, що обплутала своєю павутиною всі комп'ютери на планеті, неминуче співіснує з такими явищами, як «цифровий слід» і «цифрова тінь». Цифрова тінь - це інформація, яку кожна сучасна людина створює про себе, сама того не підозрюючи, а цифровий слід - це гігабайти інформації, які користувачі щодня самостійно передають через Всесвітню павутину, відправляючи електронні листи з вкладенням, ділячись фільм або публікуючи пости в соціальних мережах.

Обсяг цифрового сліду кожної людини щодня постійно збільшується. Відповідальність за зберігання та використання цієї цифрової інформації покладається на певні організації, Інтернет-сервіси, провайдери і дата-центри, де все це розміщується фізично.

Цифровий слід

Цифровий слід, який лишає людина має кілька складових.

Візуальна інформація. Фотографії, відеоролики, сигнал цифрового телебачення і камер зовнішнього спостереження.

Зростання обсягів інформації в гігабайтах вихідних даних, в першу чергу доводиться на візуальні документи. Графічне представлення інформації відіграє головну роль в створенні цифрового світу.

Публікація фотографій та відео, де присутній користувач. Один раз з'явившись в онлайні, ці матеріали залишаються там назавжди, навіть якщо автор їх видалить. Це початок цифрового сліду того, хто опублікував фотографію і цифрової тіні всіх присутніх там людей.

Різні веб-архіви, копії баз даних, що постійно поновлюються не дадуть цим матеріалам зникнути безслідно. Багато фото-хостингів підкреслюють як перевагу довічне зберігання фотографій, а більшість з них взагалі не видаляють завантажені клієнтами матеріали, тільки якщо ті порушують закон.

Текстова інформація. Використання текстової інформації, такої як електронні листи, розміщені документи, онлайн спілкування, опубліковані статті, пости і тому подібне.

Це більше відноситься до цифрового сліду людини, але за наявності вмінь завжди можна витягнути приховану інформацію про інших осіб. Сучасні користувачі, зазвичай, мають акаунти в більшості сервісів обміну повідомленнями. Абсолютно все листування з друзями, колегами, сторонніми людьми залишається на сервері протягом тривалого часу, зберігається в резервних копіях і може бути використане третіми особами.

Це стосується багатьох сервісів електронної пошти та цифрових копій документів, які передаються і в яких є відомості про користувача. Наприклад, Gmail радить не видаляти кореспонденцію, а просто архівувати. І більшість людей так і роблять.

Часто користувачі для спілкування або реєстрації створюють логіни та нікнейми, які характеризують віртуальну індивідуальність особи. Такі відомості також стають частиною цифрового сліду.

Голосова інформація. Технологія VoIP, звичайні аналогові мережі, мобільний зв'язок.

Голосова складова цифрового світу найбільш проста для розуміння. Оператори зв'язку часто записують розмови своїх абонентів, хоча офіційно це не підтверджують, але вкладають гроші в обладнання для запису мільйонів своїх абонентів. Це зазвичай робиться для тестування алгоритмів щодо запобігання злочинної діяльності. Запис розмов є самим малопоширеним типом цифрового сліду і тіні.

VoIP-мережі страждають цим легальним шпигунством в меншій мірі, але існує ймовірність, що співрозмовник завжди має можливість записати розмову з метою використання отриманої цифрової тіні проти користувача.

Часова інформація. Записи кожної дії кожного користувача (логи) в Інтернет, які ведуться провайдерами і серверами веб-сайтів. Така докладна інформація зважаючи на величезну обсягу (десятки гігабайт в день для відвідуваного сайту) недовговічна - лог-файли автоматично чистяться раз в кілька днів. Але витягнуті з логів суттєві дані зберігаються вічно.

Навіть в ситуації, коли людина не спілкується в Інтернеті і відімкнула телефон, вона постійно знаходиться під наглядом. У великих містах в місцях масового скупчення присутнє приховане і явне відео спостереження. Прогрес дійшов до того, що зняті кадри передаються не на пульт оператора, а в Інтернет, отримати доступ до яких можна прямо з вікна браузера на домашньому комп'ютері, знаючи потрібну ІР-адресу і, за необхідності, пароль.

Камери дорожнього спостереження реєструють пересування всіх транспортних засобів з їх номерами і швидкістю. Звичайні веб-камери і охоронні системи офісів і будинків записуючи всі пересування людей, є прекрасними помічниками для тих, хто хоче обчислити маршрути і навіть розпорядок дня особи.

Подібна інформація збирається, в основному, для правоохоронних органів, але навіть цей факт не може компенсувати неприємний осад від того, що Великий Брат постійно в курсі всіх наших переміщень і справ. І вже зовсім не гарантує вашу конфіденційність.

Цифрова тінь

Цифрова тінь зазвичай формується без відома людини. Наприклад, випадкове потрапляння машини користувача в кадр чужої фотокамери, але фотографію публікують в Інтернеті. Хтось починає обговорювати цю машину, з'ясовується номер і інформація про господаря з'являється на форумі. Починається обговорення, і генерується багато ключових слів, за якими можна знайти цю машину на фотографії. І тепер ця фотографія сформувала цифрову тіні для власника машини.

Ще один простий приклад - спорт. Перед грою команда фотографується, створюючи одну фотографію об'ємом кілька мегабайт. В процесі гри кожен з футболістів створює мало не гігабайти цифрової тіні, потрапляючи в об'єктиви фото, відеокамер і мобільних телефонів. Навіть виходячи зі стадіону, гравець продовжує генерувати цифрову тінь, сховаючись від папараці.

Отже, чим людина є менш помітною, тим менше його цифрова тінь, але повністю це проблему не вирішує. Навколо існує мільйони людей, що щомиті клацають фотоапаратами і записують відео. Для пересічних людей, небезпека може бути тільки від недоброзичливців і шахраїв, які легко вирахують відомості, якщо доберуться до цифрової тіні: де працює, якими маршрутами їздить, де відпочиває, які напої п'є, з ким зустрічається. Для тих, хто щось приховує, наступають нелегкі часи: сховатися буде неможливо.

Поки що цифрова тінь не структурована. Вона хаотична, і знайти людину в величезному або навіть меншому обсязі інформації важко. Для її обробки потрібні потужні комп'ютери і та програми. Але вже сьогодні можна на прикладі сучасних офісів бачити, як зменшується конфіденційність, що пов'язана з можливістю ідентифікації людини. Електронний пропуск або відбитки пальців є ключем, що допомагає знайти людину в великому обсязі цифрових даних.

Для звичайної людини такими ключами є дві речі: мобільний телефон і особистість. Віднайти людину в натовпі, базуючись на пересуванні його мобільника - непросто, але стрімко розвиваються алгоритми розпізнавання особи, вдосконалюються алгоритми аналізу змісту фотографій. Фотографії можна індексувати не лише за мета-інформацією, а й за змістом.

Цю технологію вже втілюють пошуковими в своїх сервісах, що вибирає у збірці фотографій лише ті, де є певна особа або сам власник. І маючи одну фотографію людини, взяту з його сторінки в соціальній мережі, можна знайти всю його цифрову тінь, де особа потрапила в об'єктив камери. А EXIF-інформація, зашита в фотографію, покаже точний час або навіть місце розташування зробленого кадру.

Конфіденційність даних та цифрова тінь

На сьогодні головним засобом для збільшення цифровий тіні людини стали мобільні телефони з вбудованими камерами, що дозволяють буквально знімати кожен крок, блоги, електронні щоденники і соціальні мережі. Сучасні Інтернет сервіси поєднують і засоби спілкування, і файловий сервер під зберігання фотографій, і навіть хостинг потокового відео.

Зараз людство поширює особисту інформацію з величезною швидкістю, використовуючи соціальні мережі і файлові хостинги. Значна кількість людей під час реєстрації вказує справжні прізвище та ім'я, домашню адресу, телефони і іншу особисту інформацію. На сьогоднішній день мільйони людей по всьому світу з задоволенням прагнуть викласти побільше своїх фотографій, відео та контактних даних, щоб їх онлайн-друзі могли подивитися та залишити коментарі. При цьому ніхто не підозрює, що навіть закрита від відвідувачів сторінка завжди доступна для адміністраторів і хакерів. І вже відомі факти масового злому і викрадення баз даних з подібних сервісів.

Цифрова тінь - явище доволі небезпечне. З поліпшенням якості фото- та відео- техніки, зростанням обсягу пам'яті та швидкості Інтернету, вона буде ставати все більш осяжною і небезпечною. Найголовніша небезпека цифровий тіні полягає в тому, що люди не в змозі її контролювати. З часом вона буде структурована, між тінню і цифровим слідом вже не залишиться різниці, і саме тоді настане кінець конфіденційності. А поки слід не здійснювати вчинків, за які доведеться виправдовуватися або відповідати за законом, адже ваша цифрова тінь вже сьогодні формує вашу «цифрову честь» та порядне ім'я.

Збір персональної інформації Google

Зібрати дані про користувачів сьогодні не складає великих труднощів, здебільшого вони самі їх надають в обмін на використання різних сервісів: пошуковик, поштові скриньки або карти. Величезна кількість корисних продуктів Google доступні для користувачів безкоштовно, але натомість потрібно погодитися на збір і обробку персональних даних.

Для перегляду і керування даними та діями призначені сервіси, що пов'язані між собою:

Мій акаунт (My account)

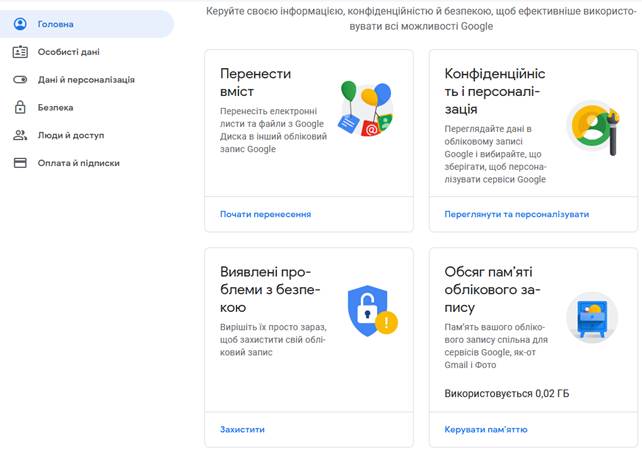

Рис.1. Google акаунт користувача

Особисті дані. Google починає збирати інформацію вже з перших секунд «знайомства». Для реєстрації акаунта кожен користувач зазначає таке:

- Ім'я прізвище

- Вік

- Стать

- Дата народження

- Телефон

Особистий кабінет (Google Dashboard)

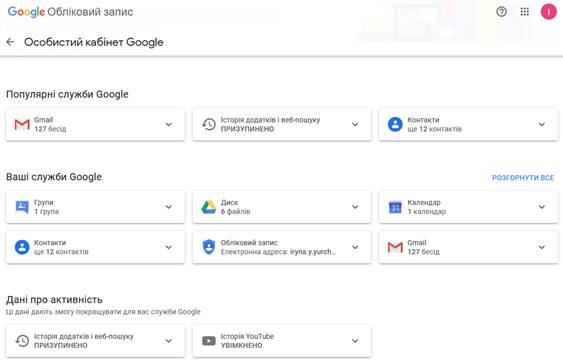

Рис. 2. Особистий кабінет користувача Google

Google постійно збирає статистику про своїх користувачів: пам'ятає запити, відвідані сайти, гео-дані, кількість надісланих листів, фотографій, часто вживані слова. Google підлаштовується під користувача, а значить, знає і його звички.

Єдиний спосіб зламати і отримати ці дані - це отримати доступ до облікового запису Google. Тому, обліковий запис Google захищає двоетапна аутентифікація і якісна реалізація безпеки для мобільних пристроїв (наприклад, можна віддалено заблокувати смартфон або аккаунт).

Цей збір даних дозволяє або забороняє сам користувач. Якщо дозволити Google зберігати та використовувати дані, користувач отримує доступ до багатьох корисних функцій.

Внизу сторінки особистого кабінету вказано сервіси, які надають можливість користувачеві контролювати власні дані (рис. 3)

Рис. 3. Сервіси, які містять дані про користувача

- Перевірка безпеки

- Перевірка конфіденційності

- Мої дії

- Хронологія Карт

- Відстеження дій

- Завантажте свої дані

Активність користувача (My activity)

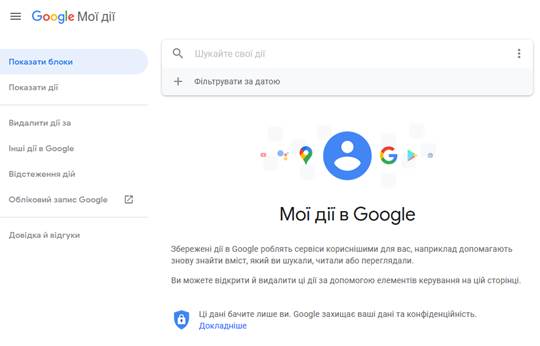

Рис.4. Сервіс відстеження дій користувача Google Мої дії

Відстеження дій

Користувач може вказати/заборонити стежити за певними активностями для кращої якості підбору інформації.

- особиста інформація користувача

- дані в обліковому запис Google і його місце перебування.

- дії користувача

- поточний пошуковий запит;

- історія пошуку;

- діяльність облікового запису Google;

- взаємодії з оголошеннями;

- сайти, які він відвідував;

- дії в мобільних додатках;

- дії на інших пристроях під власним аккаунтом в Google);

- інші відомості

- час доби;

- інформація, яку користувач надав рекламодавцю. Наприклад, адреса електронної пошти, вказану при підписці на розсилку).

Інформація про пристрої. Google зберігає інформацію про всіх додатках і розширеннях, які є на вашому пристрої. Компанії відомо, як часто, де і з ким ви використовуєте їх. Вони знають, з ким ви спілкуєтеся на Facebook, з якої країни ваші співрозмовники і в який час ви лягаєте спати.

Інформація з пристроїв. Ця функція зберігає дані з телефонів і планшетів:

- контакти;

- календарі;

- додатки;

- музика;

- знання про пристрій (наприклад, рівень заряду батареї, версія Android, місцезнаходження).

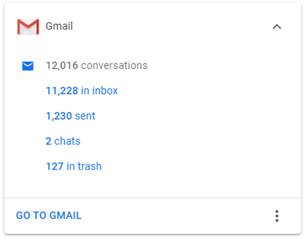

Листи Gmail. Дані про електронне листування, відстежується кількість отриманих і відправлених листів. Сам інтерфейс Gmail містить блоки з рекламними оголошеннями. Процес показу оголошень в Gmail повністю автоматизовано, і реклама підбирається з врахуванням дій користувача в обліковому записі Google (рис.5).

Рис. 5. Статистична інформація про листування користувача

Історія пошуку. Саме вона допомагає у формуванні списку інтересів користувача. Зберігається лістинг не лише пошукових чи голосових запитів, але і відео на YouTube, статті, фото, карти та інші сторінки, які були переглянуті. Можна застосувати фільтр, щоб передивитися певну активність за певний період часу.

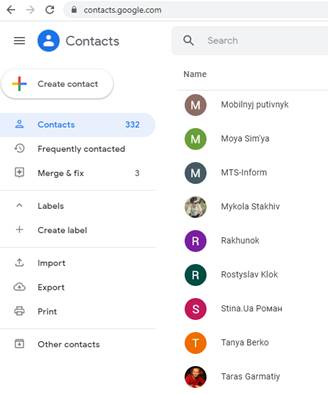

Контакти. Ви можете дізнатися, з ким з ваших Google-контактів ви найбільше взаємодієте. Вказуються як дописувачі з електронної пошти так і телефонні абоненти (рис.6).

Рис.6. Сервіс відображення контактів користувача Google

Відповідна реклама. На підставі інформації про користувача Google створює його рекламний профіль, включаючи місця перебування, стать, вік, хобі, кар'єру, інтереси, сімейний статус, освіта, рівень доходу. Користувач може подивитися свій список параметрів для персоналізації реклами та внести зміни, щоб в подальшому демонструвалися рекламні оголошення, які дійсно йому цікаві.

Перегляд YouTube. Google зберігає всю історію пошуку на YouTube, тому в курсе наскільки користувач є консервативним або прогресивним, християнин чи мусульманин, оптиміст чи песиміст.

Історія вкладок браузера Chrome. Якщо Chrome має обліковий запис користувача Google, то можна подивитися статистику: кількість вкладок (скільки вкладок збережено на різних пристроях, які адреси вводилися в адресний рядок з моменту останнього скидання історії), кількість встановлених розширень і браузерних додатків, паролів і так далі. Можна шукати по конкретних ключових словах і фільтрувати за датою. Це дуже корисний інструмент, якщо раптом знадобиться знайти сайт, який колись відвідували, десь бачили, але не можете згадати, коли і де.

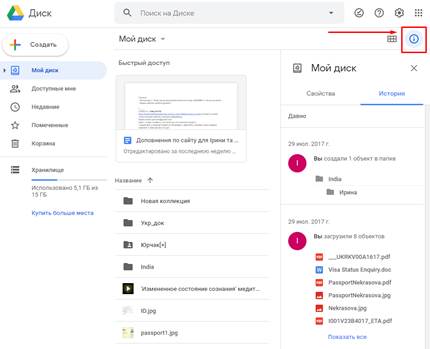

Google Диск. Хмарне сховище документів та фотографій. В правому куті вікна є кнопка «Показати властивості», що відображає або властивості вибраної папки чи документа, або передивитися статистику всіх дій користувача на Google Диск від початку його використання (рис.7).

Рис.7. Налаштування властивостей Google Диску

Фотографії. Відображаються фотографії, що зроблено пристроями з облікованим записом користувача.

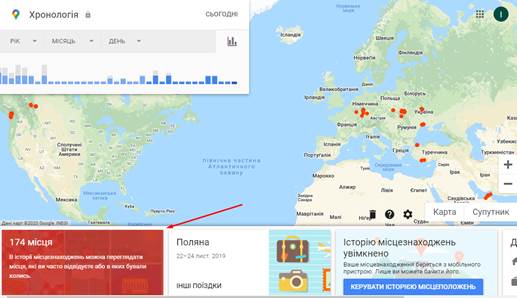

Хронологія Карт

Важливий пункт у списку зібраної інформації. Google відстежує і записує розташування користувача. Всі місця, які відвідував користувач, зберігаються і навіть доступні для перегляду. Функція хронології Google Maps містить докладний щоденник всіх переміщень - до хвилини. Якщо у переліку років вибрати «За весь час», то в лівому нижньому куті екрану можна буде дізнатися детальну інформацію за той період (рис.8)

Рис. 8. Хронологія переміщень користувача

Завантажте свої дані

Google надає можливість завантажити всі збережені дані, що можуть займати мільйони сторінок вагою в гігабайти. У будь-який час Google може отримати доступ до вашої камери, мікрофона, контактам, електронній пошті, подіям в календарі, історії дзвінків, вхідний і вихідний повідомленнями, скачаним файлів, ігор, фотографій, відео, музики, історії пошуку, історії браузера. Ведеться стеження про встановлені додатки та їх використання, навіть про радіостанції, які слухає користувач.

Ситуації зі збором даних не можна розглядати лише з одного боку. Дізнавшись більше інформації про користувача, рекламодавці зможуть запропонувати йому дійсно корисний продукт. Причому саме в потрібний час і в потрібному місці. Найчастіше користувачеві навіть не доводиться нічого шукати. Необхідні товари, місця і послуги приходять до нього самі. Залишається тільки вибрати те, що сподобалося. Такий підхід відмінно економить час і допомагає швидше знайти потрібну інформацію.

Такий позитивний досвід можливий при дотриманні певних умов: дані повинні збиратися і зберігатися у відповідності до політики конфіденційності та чинним законодавством. Страх більшості користувачів не в тому, що їх паролі будуть зламані, а в тому, що інші дізнаються про їхні інтереси, проблеми, переваги тощо. Наприклад, дані про місце розташування фіксують всі місця, які відвідує людина, і можуть розповісти про його проблеми зі здоров'ям (відвідування поліклініки, лікарні, аптеки), віросповідання (відвідування храмів), виявити адресу роботи і вдома.

- Інформацію, що збирає Google можна розділити на дві категорії.

- Активна інформація - та, якою користувач і продукт Google обмінюються безпосередньо.

- Пасивна - коли обмін даними відбувається без будь-якого явного повідомлення для користувача.

- З'ясовано, що «пасивні» події збору даних перевершують чисельністю «активні» події приблизно в два рази.

- Смартфон Android в «сплячому» режимі передає інформацію про місцезнаходження в Google 340 разів протягом доби, тобто на годину виробляється в середньому 14 передач даних.

- Експеримент з пристроями на базі Andriod і на базі iOS показав, що неактивний Android-пристрій взаємодіє з Google в 10 разів частіше, ніж пристрій Apple взаємодіє з серверами Apple.

Користувачі довіряють Google величезну кількість персональної інформації. При дотриманні всіх правил і законодавства, збір інформації можна розглядати як вигоду для всіх: Google покращує свої сервіси, рекламодавці успішно просувають свої продукти, а користувачі отримують можливість безкоштовно користуватися сервісами, знаходити відповідні товари і послуги і навіть вирішувати свої проблеми.

Збір даних у соціальних мережах

Соціальна мережа – це структура, що створена для різного роду комунікації користувачів на базі одного ресурсу, об'єднаних за певними параметрами. Мережа утворює зв'язки між особами, групами осіб, організаціями тощо.

Основними принципами соціальної мережі є:

- Ідентифікація. Вказування особистої інформації користувача.

- Присутність. Можливість дізнатись список активних контактів, останнє відвідування мережі контактом.

- Відносини. Можливість створити соціальний зв'язок між двома контактами.

- Спілкування. Наявність засобів для пересилання повідомлень.

- Групи. Формування різного роду спільнот всередині мережі, учасники яких об'єднані спільними інтересами.

- Обмін. Засоби для пересилання матеріалів до інших учасників.

Сучасні соціальні мережі пропонують вказати максимум інформації про себе. Деякі відомості є приватними, але більшість інформації є у публічному доступі і доступна через API. Також є можливість глобального пошуку користувачів за кількома критеріями, такими як прізвище, рік народження, країна тощо.

Користувачі соціальних мереж є стимульованими для створення нових зв'язків. Такий тип зв'язку у більшості мереж називається «друг» і він надає доволі багато інформації до загального портрету користувача. Соціальні мережі часто надають рекомендації щодо додавання нових друзів. Зазвичай, вказуються особи, які є у відповідному колі кількох або одного з наявних друзів.

Одною з ключових особливостей соціальної мережі є велика кількість потоків інформації. Користувач може їх фільтрувати та змінювати джерела в залежності від власних потреб. Дописи, поширення, вподобання – це є важливі фактори, які надаються до аналізу профілю користувача.

Доступність інформації в соціальних мережах, а також її стрімке поширення стають причиною використання особистої інформації користувачів третіми особами. Дані, які зібрала соціальна мережа, можуть бути передані, в тому числі у правові структури. Навіть після видалення акаунту дані не зникають, оскільки з бази даних вони не видаляються. Зібрана у мережі інформація, в додатку з іншими сервісами (Instagram, Ask), може бути використана для формування психологічного портрету, в принципі це може зробити будь-який користувач, оскільки інформація є повністю публічною.

Збір даних у Facebook

Соціальна мережа Facebook надає перелік даних і способи, за допомогою яких збирає інформацію про користувачів.

- Час, частота і тривалість дій у вікні соцмережі (в тому числі, відкрито воно чи знаходиться у фоновому режимі).

- Встановлені в браузері користувача плагіни.

- Пересування мишки на пристрої користувача.

- Використання камери, вбудованої в додаток Facebook.

- Метадані фотографій (в тому числі, час і місце зйомки).

- Встановлені на пристрої користувача додатки.

- Назви і типи файлів на пристрої користувача.

- Ідентифікатори з ігор, додатків та інших облікових записів.

- Доступне місце на диску пристрою користувача.

- Контакти з адресної книги користувача.

- У випадку з Android-пристроями - журнал дзвінків і історію SMS.

- Найближчі до користувача точки доступу Wi-Fi і мобільного зв'язку.

- Інформація мобільних і стаціонарних провайдерів через комп'ютери, телефони, зв'язані телевізори та інші пристрої в мережі.

- Рівень заряду пристрою користувача.

- Параметри та дозволи на пристрої користувача.

- Інформація та фотографії інших користувачів, а також частота взаємодії і спілкування з ними.

- Покупки на сторонніх сайтах.

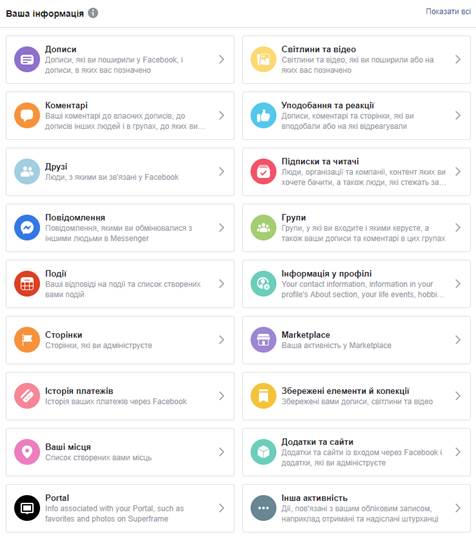

У компанії додали, що можуть отримувати інформацію про користувачів за допомогою третіх осіб, але яких саме - не вказано (рис.9).

Рис. 9. Категорії даних з інформацією про активність користувача

Тіньовий профіль в Facebook

Тіньовий профіль (Shadow Profile) - це інформація про користувача, що отримана Facebook з різних джерел, що зберігається в системі і недоступна самому користувачеві соціальної мережі.

Існування тіньового профілю виявилося у 2013 році. Деякі користувачі при завантаженні даних особистого соціального профілю побачили ще один файл. У ньому була інформація, в якій були відображені знайомі власника акаунта, його соціальні зв'язки, дані про наявність листування. При цьому в файлі згадувалися адреси електронної пошти, номери телефонів і інша особиста інформація з акаунтів, пов'язаних з даним профілем.

Навіщо Facebook потрібен «Тіньовий профіль». Чим точніше і повніше інформація про людину, тим легше ним маніпулювати, використовуючи соціальну інженерію. Як приклад, можна згадати результати певних виборів та референдумів у світі.

Розширена інформація дозволяє точно налаштувати рекламну кампанію, націлену на певну групу людей. Facebook використовує цю інформацію для рекламного таргетингу, заявляючи про конкурентну перевагу. Сформований Facebok тіньовий профіль дозволяє створити рекламну компанію з точністю до конкретної людини, або дуже вузького кола осіб, що цікавлять рекламодавця.

Джерела інформації для тіньового профілю

Перш за все, джерелом даних для тіньового профілю є інформація, яку користувач коли-небудь повідомляв Facebook. Цю інформацію зазначено у налаштуваннях профілю: Ім'я, телефон, e-mail, контактна інформація, навчання, місце праці, сімейний статус тощо.

При реєстрації Facebook пропонує завантажити списки контактів з телефону і/або пошти. Відповідно, вся інформація про контакти користувача, навіть про ті, з ким користувач спілкувався один раз, потрапляє в FB. Навіть якщо це зробити ті, у кого контакт користувача залишився в телефоні або поштою. Facebook будує «тіньові профілі» людей, які не є користувачами, отримуючи доступ до даних з поштових скриньок і контактів смартфонів користувачів Facebook.

Всі дії користувача в Facebook реєструються, що відображено у розділі «інформація про вас» в налаштуваннях. Публікації, друзі, вподобання тощо - педантично збираються і аналізуються алгоритмами Facebook. Якщо додати сюди інформацію, які збирають сайти, що відвідав користувач, де встановлено «піксель FB» і стане зрозуміло, що секретів від Facebook у користувачів практично не залишилося.

Піксель Facebook - це спеціальний фрагмент JavaScript, який після втілення в код сайту дозволяє аналізувати, формувати і оптимізувати цільові аудиторії. Технологія надає можливість відстежувати поведінку відвідувачів та події, що відбулися, що допомагає в поліпшенні конверсії та якості чинників, призначених для користувача. Це найважливіший функціонал для ведення ефективних рекламних кампаній в Facebook.

При такому обсязі інформації існує можливість ідентифікації користувача в мережі за поведінковим профілем - набором характерних дій користувача. Хоча ці технології поки експериментальні немає сумнівів, що і вони можуть додати інформацію про користувача в скарбничку FB.

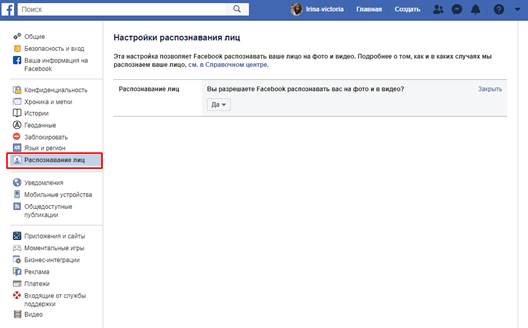

Отримувати інформацію допомагає сервіс, що ідентифікує користувача по фотографії. Технологія розпізнавання осіб дозволяє проаналізувати фото і відео на Facebook, де може бути присутнім зображення користувача, наприклад фотографія профілю, фотографії або відео, де він відзначений, і створити унікальний числовий код, який називається шаблоном. Якщо увімкнути опцію розпізнавання осіб, створюється шаблон користувача і з його допомогою розпізнавати його зображення на інших фотографіях, відео і в інших матеріалах, створених за допомогою камери (наприклад, в відеотрансляції) (рис. 10).

Рис.10. Налаштування сервісу розпізнавання облич

З огляду на те, що інформацію про користувача Facebook може отримати і від його знайомих, навіть швидкоплинних, в телефоні яких виявилися контакти користувача, виключити повністю створення тіньового профілю навряд чи вдасться.

Facebook надає можливість завантажити всю інформацію про користувача у вигляді архіву. У цьому архіві міститься докладна інформація про активність користувача: публікації, уподобання, емотікони, коментарі, переходи за посиланнями, всі вхідні і вихідні повідомлення, надіслані та отримані файли, повний перелік контактів з телефону, аудіо та відео повідомлення, час перебування у мережі, геолокацію і пристрій, з якого відбувся вхід, прив'язані до Facebook додатки.

Аудиторія Facebook близько 2 мільярдів зареєстрованих користувачів, які зазвичай мають широке соціальне оточення. Значить, Facebook має теоретичну можливість спостереження над більшістю населення Землі. Можна, звичайно, обмежити число контактів до мінімуму, відмовитися від використання інтернету, але сьогодні це навряд чи можливо.

Цифрова безпека

Безпека в соціальних мережах

Щоб уникнути небажаних наслідків і проблем в соціальних мережах, потрібно ретельно виконати ряд нескладних заходів

Паролі

Акаунти нерідко зламуються і крадуться, і при таких діях зловмисників від імені користувача до їх друзів можуть надходити повідомлення з проханням перевести гроші. Щоб уникнути цього і захистити свою сторінку, слід використовуати складні паролі, причому різні для всіх соціальних мереж.

Пароль має складатися мінімально з восьми символів, і система може запропонувати автоматично його згенерувати. Можна придумати пароль самостійно, але не використовувати власне ім'я, номер телефону, дату народження, кличку домашньої тварини.

Налаштування

Використовуючи налаштування грамотно, можна захистити і сторінку і особу. Особливо важлива приватність, яка дозволяє обмежувати доступ до акаунту і робити його закритим для незнайомців. Переглядати інформацію зможуть лише друзі, а деякі окремі відомості (наприклад, фото) можна за бажанням приховати повністю.

Є кілька можливих варіантів налаштувань (в залежності від конкретної соцмережі), що забезпечують безпечне використання облікового запису:

- Вхід за одноразовим кодом. Кожен раз на прив'язаний до сторінці номер буде приходити код для здійснення входу.

- Конфіденційність: ступінь доступу до сторінці. Визначення, хто зможе переглядати ті чи інші дані (фото, перелік спільнот, подарунки, місце розташування зроблених фотографій, список друзів). Можна закрити доступ для незнайомців, для всіх або лише для деяких зі списку друзів.

- Чорний список. Вносячи туди певних користувачів, забороняються будь-які контакти з ними.

Особиста інформація

За деякими акаунтами можна дізнатися про їх власників буквально все: прізвище, місце роботи, район і навіть будинок проживання, захоплення, найбільш часто відвідувані місця і багато іншого. І всі ці дані можуть використовуватися зловмисниками в злочинних цілях. Варто обмежитися мінімумом відомостей, цього буде достатньо.

Друзі

У список друзів краще додавати тільки людей, з якими особисто знайомі, причому перевірених і надійних. Є два важливих правила. По-перше, не приймати пропозиції дружби від незнайомих людей. По-друге, періодично перевіряйте список друзів і видаляйте з нього сторінки, на яких помічені сліди злому або сайтів із підозрілою активністю.

Переписка

Важливо правильно навчитися вести листування, адже вони можуть бути використані проти особи. Допоможуть прості поради:

- Не ділитися одкровеннями і таємницями за допомогою повідомлень. Добисувач може зберегти переписку з секретами і використовувати її для шантажу чи інших дій.

- Не відповідати на повідомлення, що приходять від незнайомців, навіть якщо вони здаються безневинними і містять фрази типу «Привіт, як справи?» Або «Давай познайомимося». Звичайно, деякі практикують знайомства через соціальні мережі, але також незнайомець може займатися шахрайством або банальним тролінгом.

- Ігнорувати навмисно образливі повідомлення, а дописувачів відразу відправляти до чорного списку чи поскаржитися на них адміністрації сайту. Це дозволить зберегти нерви і уберегти себе від образ, прямих погроз і шантажу.

Додатки та посилання

Не переходити за посиланнями, які надсилають незнайомці. Вони можуть містити віруси і бути небезпечними для комп'ютера або мобільного пристрою. Часто, сайти з посилань нерідко містять непристойну або іншу небажану інформацію.

Не варто завантажувати додатки. По-перше, вони можуть запитувати доступ до особистих даних (невідомо, з якою метою інформація може використовуватися). По-друге, деякі програми ініціюють скачування сторонніх додатків: абсолютно непотрібних або платних. По-третє, після завантаження з рахунку можуть дивним чином зникнути гроші.

Загальна безпека в Інтернеті

Цифрова безпека - це комплекс заходів, спрямованих на захист конфіденційності, цілісності та доступності інформації від вірусних атак і несанкціонованого втручання.

Базова безпека. Першочергові дії по захисту комп'ютера

- Встановлення ліцензійних операційних систем і програмного забезпечення. Неліцензійна ОС може містити шкідливі закладки, а також не дозволяти робити оновлення.

- Регулярне оновлення операційної системи, що містять виправлення дірок в безпеці. Створення резервної копії диска.

- Синхронізація локальних папок з «Хмарою». Копіювання важливих для роботи файлів (архів ключів доступу, приватні ключі PGP).

- Встановлення антивірусу, що зменшить ризик зараження комп'ютера.

Цифрова гігієна

- Двохфакторна авторизація для пошти і соціальних мереж. Використання складних і різноманітних паролів. Пароль на вхід в систему, що дозволить захистити ОС від стороннього доступу.

- Не підключати до пристрою чужі флешки, мобільні телефони, SD-карти, USB-пристрої та інші носії інформації. Відключити автозапуск для зовнішніх пристроїв, які можуть містити шкідливі програми, що автоматично запускаються і встановлюються.

- Не давати комп'ютер стороннім особам, які можуть встановити небажане ПЗ.

- Не встановлювати програми для підбору ключів (keygen) або інше ПЗ для злому офіційних програм, вони можуть містити шкідливі програми.

- На мобільних телефонах не рекомендується встановлювати програми з неофіційних магазинів додатків. В офіційних магазинах програми проходять перевірку безпеки.

Додаткова безпека

- Закрити відеокамеру ноутбука. Застосовуючи шкідливе ПЗ, зловмисники можуть використовувати камеру і мікрофон для стеження.

- Створити повну резервну копію важливих документів, які варто зберігати на різних пристроях.

- Локальне шифрування важливих матеріалів (паролі доступу, фінансові та адміністративні матеріали, а також персональні дані третіх).

Робота в Мережі

- Не підключатися до відкритих Wi-Fi мереж без використання VPN (OpenVPN, Cloak або іншого). Трафік за відкритими безпровідними мережами можна легко перехопити.

- Не можна вводити паролі до ресурсі, якщо не встановлено захищене з'єднання по HTTPS.

- Використовувати складний пароль. Всі паролі повинні містити цифри, великі і малі літери алфавіту і розділові знаки. За можливістю варто додати спеціальні символи.

- Не застосовувати один пароль всюди. Загальний пароль може стати частиною словників паролів, які зловмисники використовують для підбору паролів до різних сайтах.

- Двохфакторна авторизація для пошти та соціальних мереж.

Відео лабораторної роботи

Контрольні запитання

- Які типи інформації лишають цифровий слід? Перелічити дії користувача, які залишають цифровий слід.

- Як формується і чим небезпечна є цифрова тінь? Які негативні наслідки вона може причинити?

- Яким чином збирається інформація про користувача в Google? Перелічити сервіси, де відображено цю інформацію.

- Яким чином можна завантажити файл, що містить всю активність користувача від початку створення його акаунта?

- Перелічити способи, які використовує Facebook для збору інформації про користувача.

- Як формується тіньовий профіль користувача в Facebook?

- Назвати основне призначення технології «Піксель Facebook». Яку користь він може принести користувачу?

- Яким чином можна захистити конфіденційність приватних даних?

- Перелічити заходи, що надають безпеку в соціальних мережах?

- Перелічити комплекс заходів що потрібні для загальної безпеки в Інтернеті.

Лабораторне завдання

- Ознайомитися з теоретичними відомостями стосовно цифрової безпеки користувачів.

- Передивитися відомості, які про особу зібрано у сервісах Google. Уважно оглянути рекламну інформацію, що з'являється на різних сайтах. За можливістю порівняти результати пошуку за одним ключовим словом на різних акаунтах, виявити зв'язок між особою користувача і наданими результатами. Передивитися власну історію пересувань, чи вона переривається і з чим це пов'язано. Проаналізувати список контактів і пояснити через які сервіси та пристрої зібрано ці контакти.

- Передивитися відомості, які про особу зібрано у Facebook. Виявити ймовірний зв'язок з пропонованими постами в стрічці новин. Проаналізувати список пропонованих друзів і виявити ймовірні причини близькості. Дослідити в налаштуваннях, які особисті дані користувач сам надає для відслідковування. Дізнатися які дані про вас передає браузер Chrome.

- За потребою, прибрати небажані відомості у вказаних сервісах та соціальних мережах. Зазначити певні фактори, які було виявлено.

Зміст звіту

- Назва та мета виконання лабораторної роботи.

- Скріни етапів виконання роботи, короткий опис здійснених робіт та результати використання наведених сервісів.

- У висновку оцінити масштаб охоплення приватної інформації про користувача. Вказати ймовірні шляхи застосування цифрового архіву про особу і негативні наслідки від цього.

- Навести позитивні сторони персоналізації, відмітити доречність подання інформації відповідно до особи користувача та практичні корисні застосування даних алгоритмів.